网络信息时代,电子数据是刑事诉讼中的“证据之王”。它既不是物证也不是言词证据,而是

具有独立地位的“第三类证据”①电子数据取证是一个严谨的过程,从取证的准备到结案。

都要按照符合法律诉讼要求的程序进行。为了保证证据收集过程的效率和合法性,有关国家和组织提出了许多建议。

合理取证的模型基本组成都是三个阶段:一是证据获取,即固定证据,比如制作硬盘无损镜像截图。

二是证据分析,即数据分析与案件相关,三是证据表现,即总结电子证据与案件的关联性。

说明取证和出示证据两个阶段相对强调过程的合理性、合法性和操作规范。

证据分析阶段是电子数据取证的核心和关键,涵盖了所有的取证技术,是取证人员能力的最大体现

力的链接

分析的内容包括系统信息、文件信息和其他信息。黑客案件还需要远程控制等功能分析。

分析木马程序功能和危害程度的过程主要包括:获取目标的基本信息、文件过滤、文件分析、关闭。

关键词检索、数据恢复、密码破解、证据标签管理、证据链梳理等。

不同类型的案件需要不同的分析方法。欺诈通常表现在电子数据上的文档、电子邮件和图片中。

对于文档和邮件的数据调查,主要采用关键词检索来代替低效的人工检查,以保证关键信息的完整。

此外,有些数据无法以常规和直观的方式读取,需要专业软件来检索代码层,如两个

以二进制形式遍历介质,以搜索已删除的文件、文件的空闲空间和未分配的空(未分配

空间)从而达到查找数据的目的。

根据我们的反舞弊调查实践,舞弊的特征往往与所涉及的行业、职位和项目有关。

有一定的对应共性,如转账、汇款、现金等情况,如人名、设备名称、个人生活轨迹等。

痕迹、习惯等

如何快速有效的设置第一次数据筛选的关键词?如何在初步调查的基础上进一步结合案情

并根据调查结果进行反复深入的滚动筛查?涉及的关键词一般隐藏在哪些文件中?哪些文件容易被忽略?

却错过了?下面结合一些案例来探讨如何利用好特征关键词进行电子数据取证。

一、诈骗的常见关键词

典型的诈骗罪有三种:一是侵占、挪用资金罪;第二,商业贿赂;第三,侵犯商业秘密。

秘密、版权或其他知识产权在其动机、手段和方式上是常见的,但在所涉人员的电子媒体上

这些行为也表现出一定的关键词特征。

周晓明,上海星瀚律师事务所顾问

①谢登科:《论电子数据与刑事诉讼改革:以“快播案”为视角》,《东方法学》2018年第5期

29(一)贪污挪用资金诈骗

骗取资产的侵权诈骗涉及两个罪名:职务侵占罪和挪用资金罪,其特征是“利用职务之便”进行盗窃,

拿、占单位财物或者将单位财物据为己有的。主要行为特征包括:

1.虚报业务,签订虚假合同,骗取单位财物。

2.虚报应付账款、虚构应付账款或虚增合同应付账款或业务费用。

3.虚报“好处费”,按照商业惯例给少量“好处费”,是法律认可的虚增或虚构的业务人员。

“好处费”

4.虚假报销,弄虚作假,夸大和虚假报销费用。

5.虚拟中间环节赚取差价费

6.篡改票据、窃取、伪造支票或窃取发行空白条支票转移资金。

7.篡改数据业务人员和技术人员利用单位系统内部漏洞篡改数据,同时贪污挪用单位资金。

填假账来掩盖

伴随上述行为,涉案人员的电子媒体中经常出现以下特征关键词:合同、采购、销售、发票、打字。

付款、收款、价格、付款、微信、支付宝、现金、转账(账户)、银行、账(账户)项、账(账户)号、账(账户)账、报销、签字。

单词等级

(二)商业贿赂欺诈

投资公司行贿诈骗一般属于商业贿赂范畴,多发生在商品采购、服务外包、工程招投标等方面。

在招投标等业务活动中,参与人员往往身居要职,拥有审批、签字等高级权限,比如在采购过程中的签字。

合同权力上升,以现金、转账等形式从供应商处提取合同付款金额。,在销售过程中是打折的。

以扣除明示和如实入账的方式给予对方价格优惠,在投标中接受对方给特定投标人的“好处费”。

为投标保密接受各种“好处”作为回报

常见的受贿索贿手段有现金、银行、支付宝、微信转账等。但是,随着企业逐渐重视内部审计和监督,

办案人员的行为也呈现出两种趋势:

1.形式多样化

诈骗人员不再通过简单的资金转账行贿,而是更多利用证券、海外房产、海外保险等方式。

保险等方式,如:星汉2018年承办的某大型跨国化妆品公司员工诈骗案过程中的调查人。

工作人员通过“香港”、“保险”、“受益人”等关键词,对涉案人员的电脑进行搜索,在他们的电脑上找到了。

在此基础上,通过即时聊天内容备份的文件碎片,结合外围调查,找出行贿人认为诈骗分子的子女在收买。

涉外保险贿赂犯罪线索

2.行为隐藏

诈骗人员往往通过第三方人员和企业转移财产,以规避风险,躲避审查,从而实施诈骗。

与该人员相关的第三方公司和主要近亲的信息已经成为关键字筛选的一个重要方面,例如在我们的处理中。

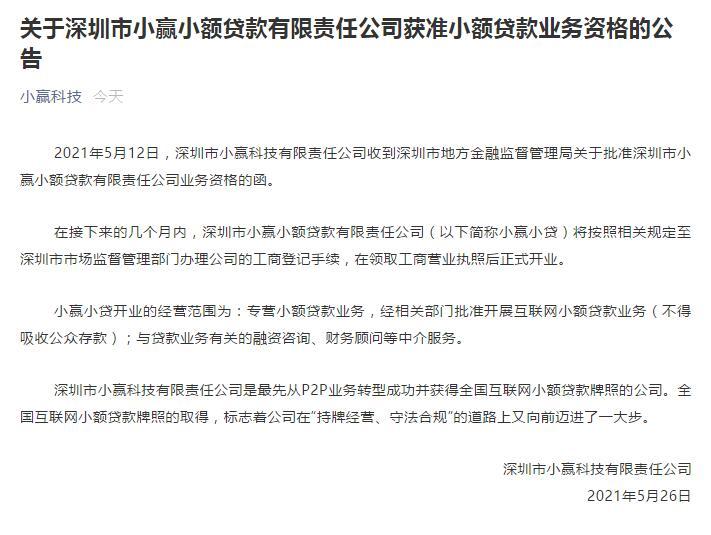

某互联网金融信息服务公司员工诈骗案中,该员工利用职务之便,以通道费名义发放贷款。

接受借款人和金融中介的好处,我们的数据评估师通过外围调查了解到了他们的父母、配偶、子女的基本信。

兴趣通过对这些近亲的姓名和身份证号的关键字调查,找到了对应的银行转账记录,从而抓住了关键的一条线。

索顺

利益

推

进入

情况

块

发现

做

ꎮ

(

三

)入侵

犯罪的

商业

工作

秘密

秘密

阶级欺诈

在信息技术高度普及的背景下,我们遇到的侵犯商业秘密的行为,大多是针对电子数据的。

参与违规的人通常利用工作便利通过网络传输、复制手机媒体甚至在显示屏上拍照。

窃取机密信息和重要数据,并向竞争对手出售商业秘密,以获取回报。

在电子取证中,关键词往往是围绕被侵权的电子数据设置的,如文件名、属性、关键内容等。

例如,在一起侵犯商业秘密的案件中,某公司的一名技术人员通过窃取其他员工的账户来入侵数据库。

取技术资料,通过QQ软件的文件暂存功能转移到其个人电脑上。我们从客户那里获得了被盗的数据。

电子数据将窃取的技术数据文件中的部分信息转化为特定的关键词列表,在涉案人员的电脑上进行。

数据恢复和筛选成功找到了被删除的文件碎片数据,同时结合行为分析等综合调查手段,最终查对

明确数据传输的整个行为路径。在铁证面前,涉案人员最终交代了完整的作案过程,使案件得以顺利进行。

打破利润

二、第二次滚动筛选相关信息

欺诈具有明显的交互特征,必然与资金、票据、合同等的交换密切相关。

在人们的工作和日常生活用品的环境中,涉案人员的诈骗行为往往与其个人工作和生活的其他痕迹重叠。

对共存和混合电子数据的分析要善于利用这些信息并结合外围调查、公开信息调查等手段

一层一层揭开蚕茧,揭示隐藏在普通信息中的线索和证据。

在星汉多年的反诈骗实践中,关键线索和证据往往是通过反复调查获得的。

一般来说,在第一轮常用关键词调查后,我们往往会得到多个与具体案件相关的文档和邮件,从中我们可以

找到并整理一些个性化的案例关键词,将案例关键词与外围调查信息相结合,归纳整理出第一

第二轮侦查的关键词列表,通过往复深入,结合其他分析手段,往往能找到涉案的关键线索。

和证据

在一起某公司业务人员飞单案中,我们通过对涉案人员的外围调查,获取了相关亲属的姓名和关系。

在第一次关键词筛选中,相关亲属的名字作为关键词,筛选出一些包含这些关键词的XLS。

文档,并且在这些文档中,同时记录了该人员对应的身份证号、银行卡号等其他个人信息,以便进一步

这些信息被用于第二次关键词筛选,最终发现涉案人员拥有银行卡号对应的收付账户。

细节为办案提供重要线索和证据。

第三,关键词调查的范围

(1)基本筛选文件的类型

1.Office,WPS文档

Office和WPS是日常办公必不可少的软件,大部分员工都有必要使用它们生成和阅读相关文档。

设备的工作方式也是诈骗线索最容易隐藏的文件类型。比如参与的人一般都是用办公软件制作的。

虚假合同记录财务收款信息等。

邮寄

Outlook和Foxmail作为最常用的邮件客户端程序,在其本地文件夹中保存和记录了大量的信件邮件。

除了目前使用的邮箱,通讯录信息还会保存相关邮件的备份,生成备份文件,这也是取证中容易被忽略的。

作为一个重要的数据源

压缩文件

在信息交换过程中,为了提高传输效率,往往对文件集合进行打包,即压缩用户压力

经过收缩、解压、复制、传输等一系列操作后,往往会删除、移动相关文件,而压缩文件本身则被忽略。

①何邦武:论网络交易犯罪惩治中的电子数据保全。《东方法》2017年第4期

因此,

电流

脑

中间

大的

数量

关于

压

收缩

写作

块

(z

互联网协议(Internet Protocol的缩写)

、rar、7z等。)也应列为主要调查范围。

(

二

)容量

容易的

经过

忽视

省略

关于

旅行

命令

和

写作

块

在电子数据关键词筛选中,系统临时文件和程序数据库文件容易被忽略。①比如百度。

网盘的下载记录会保存在相应的数据库文件中,其中可能包含用户行为的重要痕迹。

利用百度网盘文件传输记录中发现的文件名信息编造了一起侵犯知识产权案。

证据链中足够重要的环节。

(3)被删除的文件和数据片段的搜索和故障排除

在一定条件下,用户故意删除的文件往往是突破案件的线索,要特别注意。

删除文件的恢复和故障排除(数据恢复单独介绍)。此外,数据碎片也是容易被忽略的数据。

源恢复的很多文件,尤其是在数据恢复的过程中,都是不完整的。表面上看起来是一个文件,实际上是不一样的。

源的数据字节拼凑在一起,需要通过非常规的技术手段进行检索和校验。

温馨提示:注:内容来源均采集于互联网,不要轻信任何,后果自负,本站不承担任何责任。若本站收录的信息无意侵犯了贵司版权,请给我们来信(j7hr0a@163.com),我们会及时处理和回复。

原文地址"反舞弊工作的重点有哪些,反舞弊的作用":http://www.guoyinggangguan.com/xedk/194819.html。

微信扫描二维码关注官方微信

▲长按图片识别二维码