2023年4月28日,根据BeO sin-鹰眼态势感知平台,0vix协议项目被闪电贷攻击,损失约200万美元。0VIX在Twitter上证实了此次攻击,并表示正在“调查当前情况”。

Beosin安全团队立即对事件进行了分析,结果如下。

事件相关信息攻击交易

0x 10 F2 c 28 f 5 D6 CD 8d 7 b 56210 B4 D5 e 0 cece 27 e 45 a 30808 CD 3d 3443 c 05d 4275 bb 008

攻击者地址

0x 702 ef 63881 b 5241 FFB 412199547 bcd0c 6910 a 970

攻击合同

0x 407 feaec 31 c 16 b 19 f 24 A8 a 8846 ab 4939 ed 7d 7d 57

被攻击的合同

0x 738 fe8a 918 D5 e 43 b 705 fc 5127450 e 2300 f 7 b 08 ab

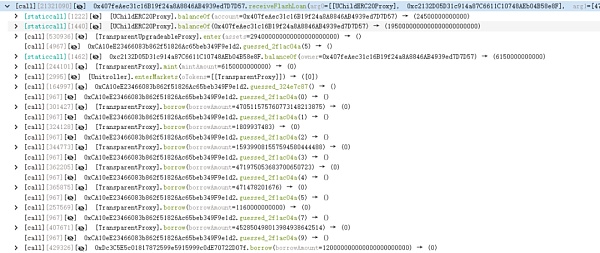

攻击流程1。第一步,攻击者通过闪电贷款贷出大量资金,为后期攻击做准备。

2.在第二步中,攻击者铸造了凭证货币并允许借出其他资产。

3.第三步,攻击者将1,656,000个GHST令牌转移到vGHST地址。

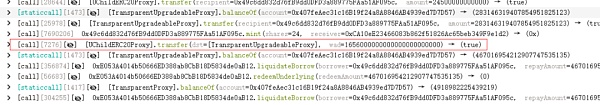

4.对黑客的借入头寸进行后续清算,对借入头寸进行清算用于取回原抵押品。

5.最后,攻击者偿还闪电贷款。

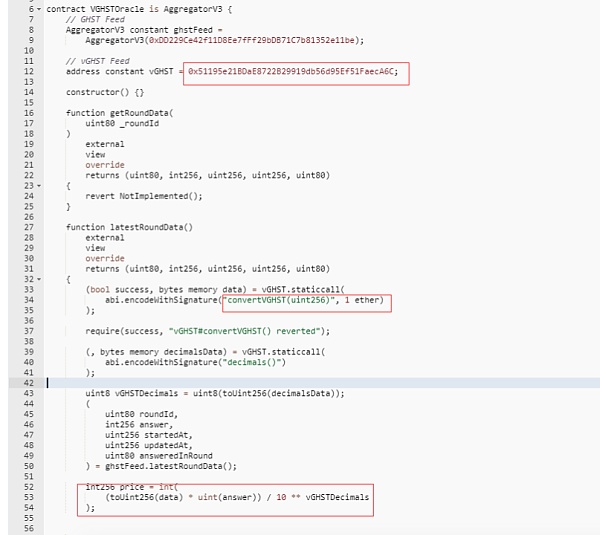

漏洞分析:黑客利用了Vgstoracle Oracle的漏洞,因为Vgstoracle Oracle得到的价格是通过Vgst契约的convertVGHST函数得到的,convertVGHST函数中的计算依赖于契约中GHST令牌的数量。

操纵价格前,ghst为1038332409246369136,如下图所示:

攻击者将1656000 ghst令牌转移到vghst地址后,GHST为1785061331510841538,如下图所示:

因为价格被抬高了,黑客可以清算借入的头寸,拿回原来的抵押品。

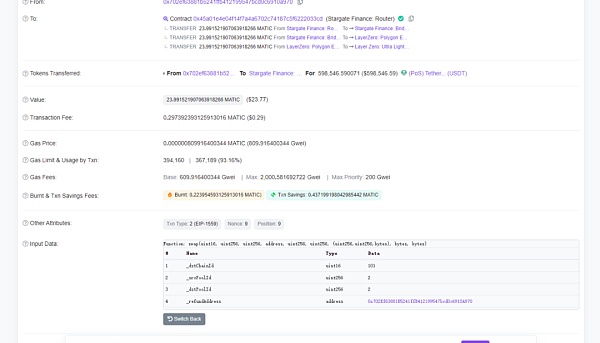

在公布资金追踪的时候,攻击者通过跨链协议从matic转移到以太坊。目前,被盗资金存放在:

https://ethers can . io/address/0x 702 ef 63881 b 5241 FFB 412199547 bcd0c 6910 a 970 .Beosin KYT反洗钱分析平台正在监控被盗资金。

综上所述,针对此次事件,Beosin安全团队建议:在合同开发中,建议使用更安全的预测器来预测价格,因为它避免了预测器的控制。项目上线前,建议选择专业的安全审计公司进行全面的安全审计,规避安全风险。

本网站声明:网站内容来源于网络。如有侵权,请联系我们,我们会及时处理。

温馨提示:注:内容来源均采集于互联网,不要轻信任何,后果自负,本站不承担任何责任。若本站收录的信息无意侵犯了贵司版权,请给我们来信(j7hr0a@163.com),我们会及时处理和回复。

原文地址"损失200万美元 DeFi 协议0vix Protocol遭受闪电贷攻击是怎么回事":http://www.guoyinggangguan.com/qkl/153958.html。

微信扫描二维码关注官方微信

▲长按图片识别二维码