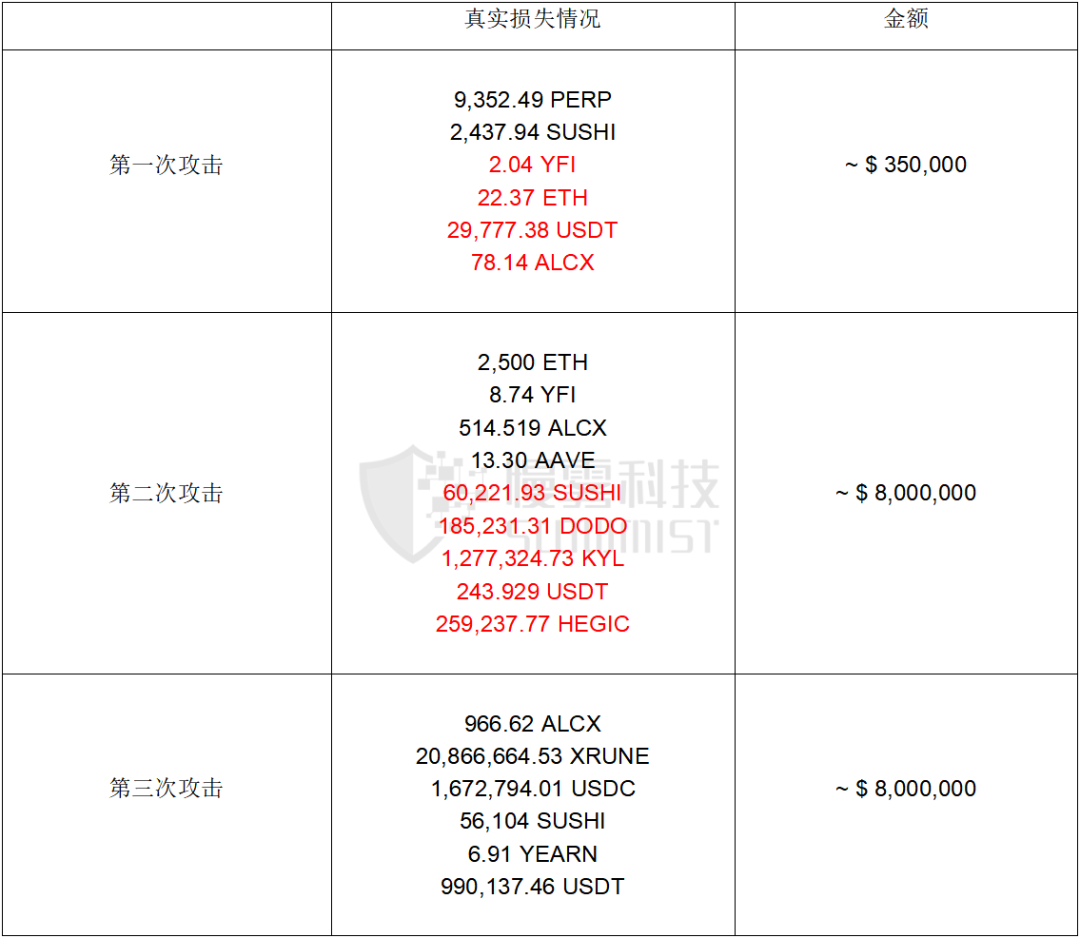

根据团队的分析统计,THORChain连续遭遇三次攻击,损失如下:

2021年6月29日,THORChain遭到“虚假充值”攻击,损失近35万美元;

2021年7月16日,THORChain两次遭到“假充值”攻击,损失近800万美元。

2021年7月23日,THORChain再次遭到攻击,损失近800万美元。

这让人觉得三次袭击的时间如此相似,袭击手段如此相似。犯罪背后的人可能是同一个人吗?

反洗钱团队利用其MistTrack反洗钱追踪系统,对三起攻击事件进行了深入的追踪分析,为大家还原整个事件的脉络,摸清资金流向。

第一次攻击:伪造充值漏洞攻击概述

这种攻击是由于THORChain代码中的一个逻辑缺陷,即当跨链充值的ERC20令牌的符号是ETH时,这个缺陷会导致充值的令牌被识别为真的ETH,然后假的ETH就可以成功转换成其他令牌。此前,慢雾安全团队也进行了分析。更多信息请参考THORChain跨链系统“假充值”漏洞的技术拆解。

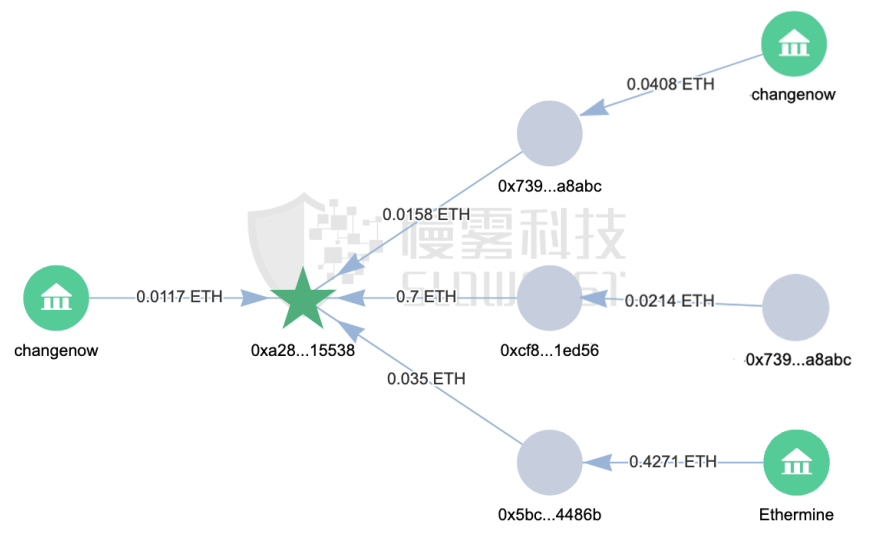

根据THORChain发布的官方回复文章,对MistTrack反洗钱追踪系统的分析发现,攻击者于6月21日开始准备,并使用匿名交换平台;马上改;拿到初期资金,五天后(6月26日)再部署攻击契约。

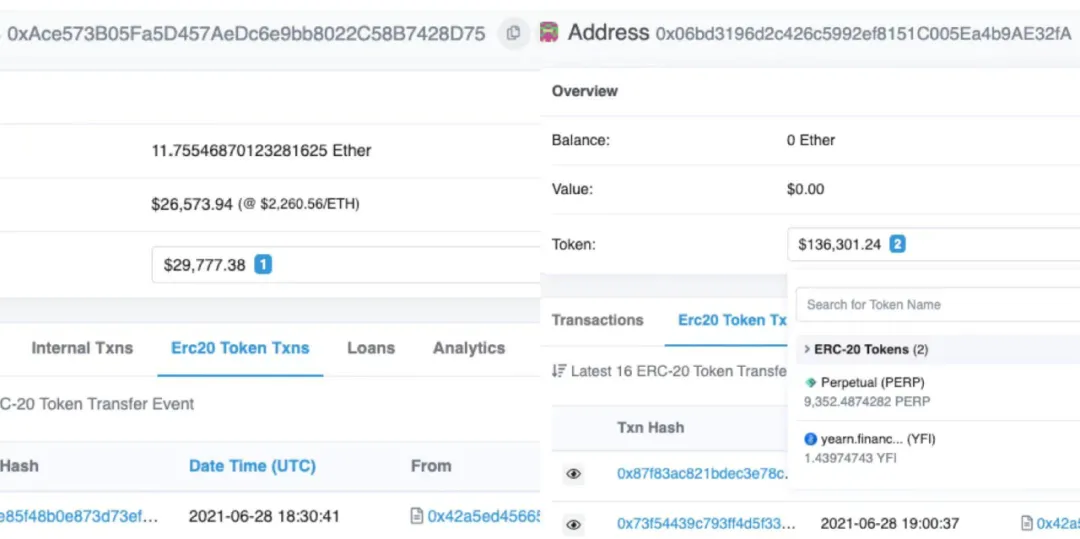

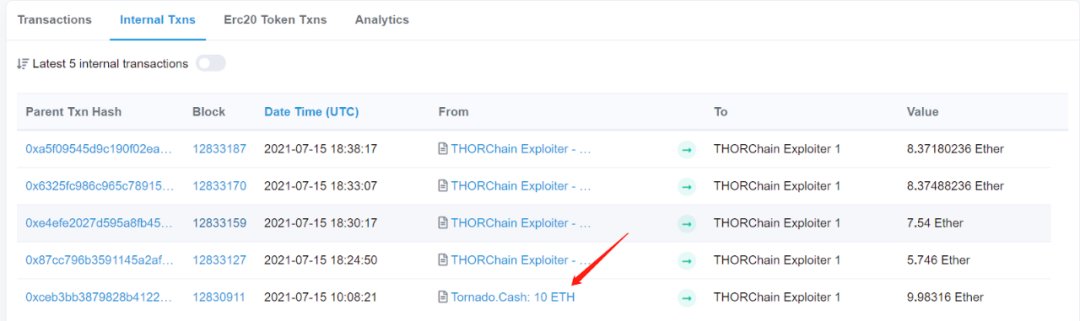

攻击成功后,几个盈利地址将攻击获得的ETH转移到混合货币平台Tornado Cash,以躲避追踪。没有混币的资金主要存放在钱包地址(0xace & # 8230D75)和(0x06b & # 8230..2fa).

攻击成功后,几个盈利地址将攻击获得的ETH转移到混合货币平台Tornado Cash,以躲避追踪。没有混币的资金主要存放在钱包地址(0xace & # 8230D75)和(0x06b & # 8230..2fa).

AML团队计算了攻击者盈利地址上的资金,发现官方统计遗漏了一些损失:

AML团队计算了攻击者盈利地址上的资金,发现官方统计遗漏了一些损失:

29777.378146 usdt 78.14165727 alcx 11.754045 eth 0.5954637 yfi第二次攻击:错误值导致的错误充值漏洞攻击概述。

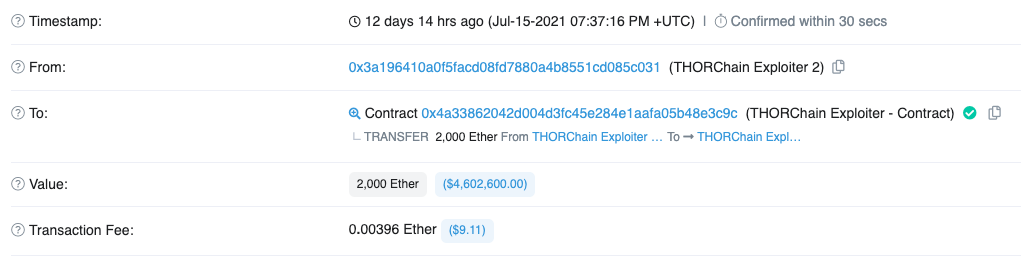

据分析,攻击者在攻击契约中使用了THORChain路由器契约的押金方式,传递的金额参数为0。然后,攻击者发起一个事务来调用攻击契约并设置值(MSG)。由于thorchain代码的缺陷,在获取用户充值金额时,msg。交易中的Value会覆盖正确存款事件中的amount值,产生“白狼空手”的结果。

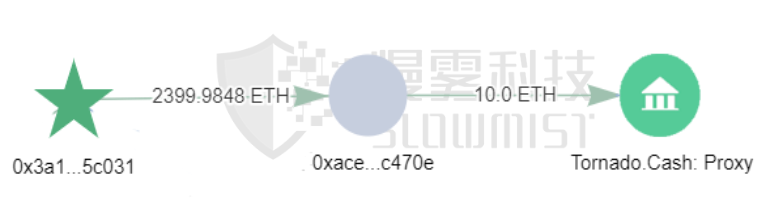

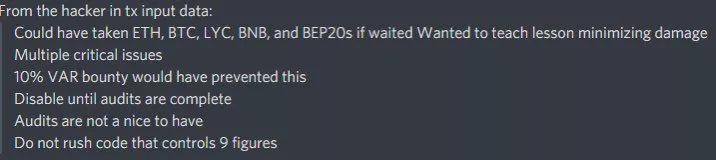

根据THORChain发布的官方回复文章,根据misttrack反洗钱追踪系统的分析,攻击者的地址(0x4b7。。。C5a)到攻击者的地址(0x3a1。。。031),以及攻击者的初始资金地址(0x4b7。。。C5a)来自混币平台;龙卷风现金;10张王牌。

根据THORChain发布的官方回复文章,根据misttrack反洗钱追踪系统的分析,攻击者的地址(0x4b7。。。C5a)到攻击者的地址(0x3a1。。。031),以及攻击者的初始资金地址(0x4b7。。。C5a)来自混币平台;龙卷风现金;10张王牌。

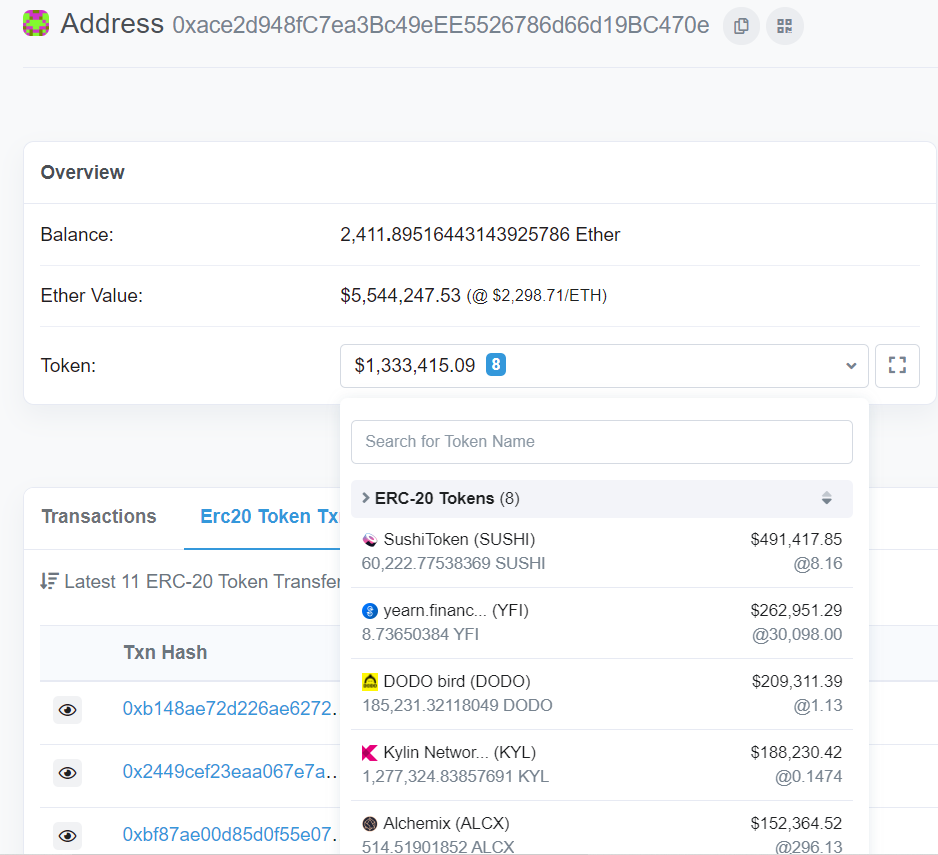

攻击成功后,相关地址会将通过攻击获得的硬币转移到地址(0xace。。。东经70度).

攻击成功后,相关地址会将通过攻击获得的硬币转移到地址(0xace。。。东经70度).

盈利地址(0xace。。。70E)转出记录只有一条:通过;龙卷风现金;转出10小时。

盈利地址(0xace。。。70E)转出记录只有一条:通过;龙卷风现金;转出10小时。

AML团队计算了攻击者盈利地址上的资金,发现官方统计遗漏了一些损失:

AML团队计算了攻击者盈利地址上的资金,发现官方统计遗漏了一些损失:

2246.6寿司13318.35 Dodo 110108 kyl 243.929 USD Ton 259237.77 HEGIC第三次攻击:退款逻辑漏洞。

攻击概述

这次攻击与第二次攻击相同。攻击者在合同中部署了一个名为thorchain的路由器攻击合同。

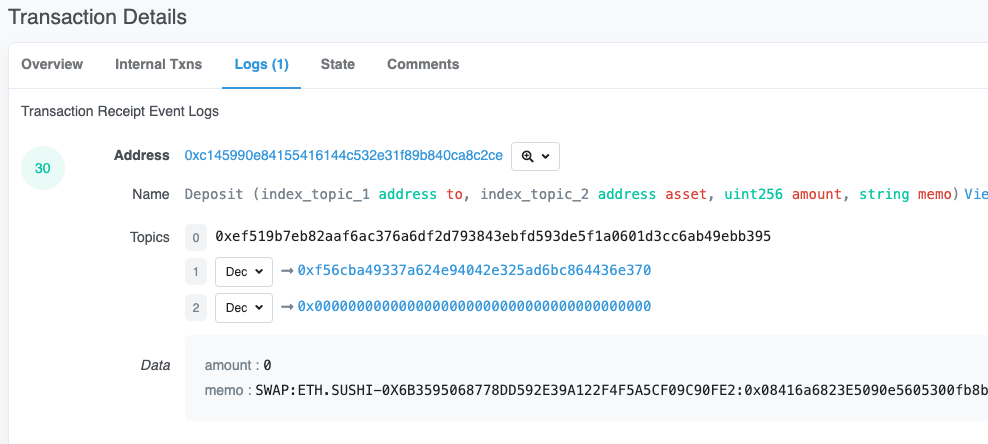

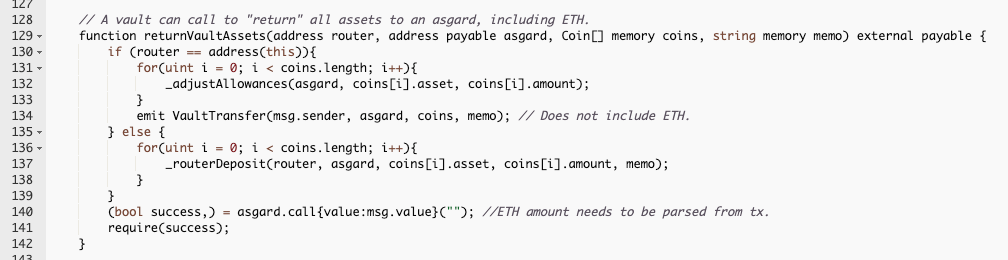

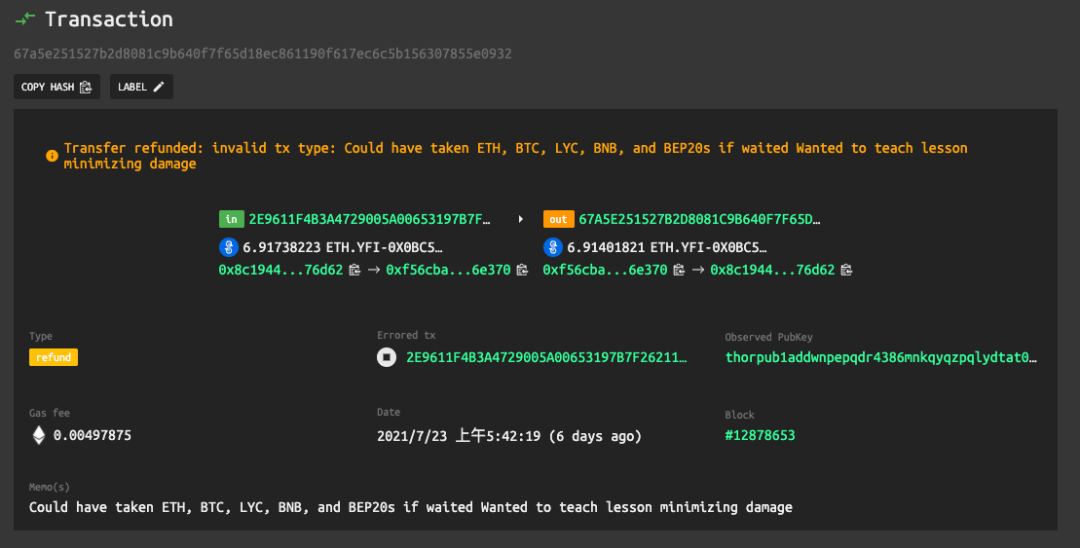

然而不同的是,这次攻击者利用了THORChain路由器合同中关于退款的逻辑缺陷。攻击者调用returnvaultassets函数并发送少量ETH,将攻击契约设置为Asgard。然后,当THORChain路由器契约向Asgard发送ETH时,Asgard即攻击契约,触发存款事件。攻击者任意构造资产和金额,构造一个不合格的备忘录,使THORChain节点程序无法处理,然后根据程序设计输入退款逻辑。

然而不同的是,这次攻击者利用了THORChain路由器合同中关于退款的逻辑缺陷。攻击者调用returnvaultassets函数并发送少量ETH,将攻击契约设置为Asgard。然后,当THORChain路由器契约向Asgard发送ETH时,Asgard即攻击契约,触发存款事件。攻击者任意构造资产和金额,构造一个不合格的备忘录,使THORChain节点程序无法处理,然后根据程序设计输入退款逻辑。

(来自viewblock的屏幕截图)

(来自viewblock的屏幕截图)

有意思的是,Twitter用户整理攻击交易中的备忘录,发现攻击者喊出了官方的THORChain,称发现了几个严重的漏洞,可能窃取了ETH/BTC/C/BNB/bep20等资产。

(图片来自https://twitter.com/DeFixbt/status/1418338501255335937)

(图片来自https://twitter.com/DeFixbt/status/1418338501255335937)

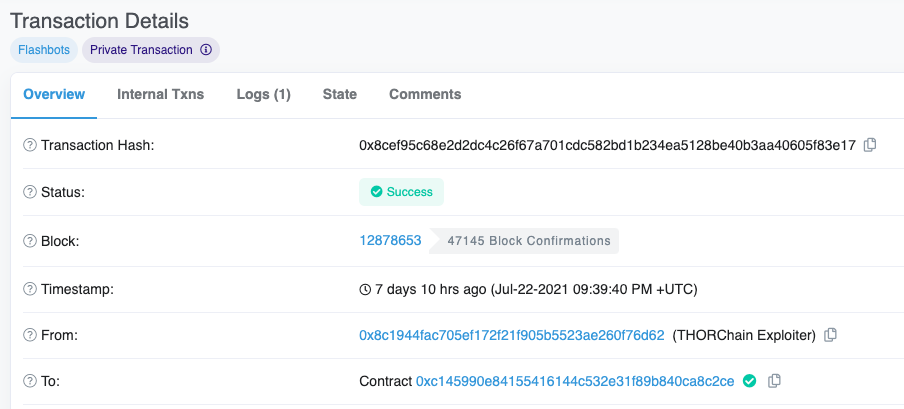

根据THORChain的官方回复文章,攻击者的地址(0x8c1 & # 8230D62)最初是由另一个攻击者的地址(0xf6c & # 8230747),以及地址(0xf6c & # 8230资金来源记录只有一条747),即龙卷风现金转出100 ETH,时间实际为2020年12月。

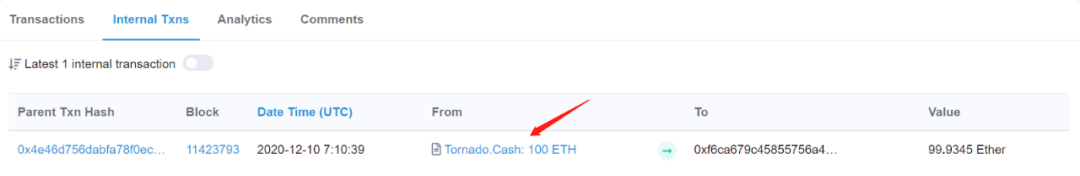

攻击成功后,攻击者将资金转移到盈利地址(0x651。。。DA1).

攻击成功后,攻击者将资金转移到盈利地址(0x651。。。DA1).

摘要

摘要

通过以上分析可以发现,三次攻击的初始资金都来自匿名平台(changenow和tornado cash),说明攻击者有一定的“反侦察”意识,第三次攻击的交易是私人的,进一步增强了攻击者的匿名性。

从三次攻击涉及的钱包地址来看,不是巧合,无法确定是同一攻击者。从资金规模来看,从第一次攻击到第三次攻击,THORChain盗取的资金一直在增加,从14万美元到近1000万美元。但是三次攻击获得的资金大部分都没有变现,而且攻击间隔时间比较短。慢雾反洗钱小组综合各种线索,推断可能是同一人。

从三次攻击涉及的钱包地址来看,不是巧合,无法确定是同一攻击者。从资金规模来看,从第一次攻击到第三次攻击,THORChain盗取的资金一直在增加,从14万美元到近1000万美元。但是三次攻击获得的资金大部分都没有变现,而且攻击间隔时间比较短。慢雾反洗钱小组综合各种线索,推断可能是同一人。

到目前为止,经过三次攻击,攻击者资金预留地址的总余额接近1300万美元。三次攻击后,THORChain损失超过1600万美元!

(根据发行的代币价格计算)

(根据发行的代币价格计算)

misttrack反洗钱追踪系统在Bti系统和AML系统中拥有近2亿个地址标签,已全面覆盖全球主流交易所,服务超过50家客户,追回超过2亿美元。针对thorchain攻击;反洗钱团队将继续监控被盗资金的转移,封锁所有被攻击者控制的钱包地址,并提醒交易所和钱包加强地址监控,防止相关恶意资金流入平台。

跨链系统的安全性不容忽视。慢雾科技建议,项目方在设计跨链系统时,应充分考虑不同公链不同代币的特点,全面实施“虚假充值”测试,必要时联系专业安全公司进行安全审计。

温馨提示:注:内容来源均采集于互联网,不要轻信任何,后果自负,本站不承担任何责任。若本站收录的信息无意侵犯了贵司版权,请给我们来信(j7hr0a@163.com),我们会及时处理和回复。

原文地址"举例说明三种黑客攻击技术,黑客攻击三部曲":http://www.guoyinggangguan.com/qkl/137367.html。

微信扫描二维码关注官方微信

▲长按图片识别二维码